Explotación activa RCE en Citrix ADC y Citrix Gateway (CVE-2022-27518)

Vulnerabilidad Critica permite ejecutar código arbitrario sin autenticar en Citrix ADC y Citrix Gateway.

El 13 de diciembre de 2022 Citrix ha liberado una actualización de seguridad y una publicación en su blog https://www.citrix.com/blogs/2022/12/13/critical-security-update-now-available-for-citrix-adc-citrix-gateway/ sobre este fallo (CVE-2022-27518). Sin embargo no fue hace poco tiempo atrás que hubo otra actualización critica de seguridad. https://nvd.nist.gov/vuln/detail/CVE-2022-27510

La explotación activa, el aviso de la NSA y Citrix:

La NSA (Agencia nacional de seguridad de EEUU) ha comentado que el grupo chino APT5 esta activamente explotando esta vulnerabilidad y se ha observado explotación de la vulnerabilidad en compañías "SIN CREDENCIALES". la NSA además adjunto una guía de caza de esta amenaza: https://media.defense.gov/2022/Dec/13/2003131586/-1/-1/0/CSA-APT5-CITRIXADC-V1.PDF

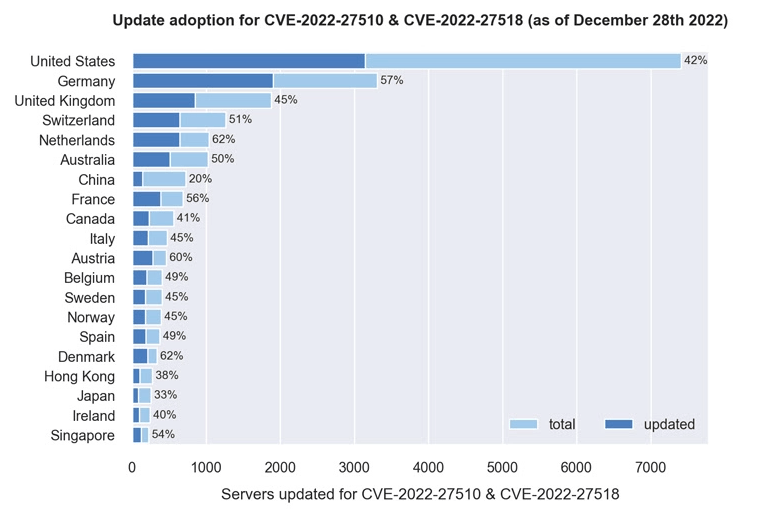

Cantidad de equipos vulnerables:

el día de ayer 28 de diciembre se publicó un gráfico con el detalle de los servidores expuestos actualizados y los que aún les falta actualizar y sin duda que es preocupante la cantidad de equipos vulnerables y de organizaciones que están en riesgo.

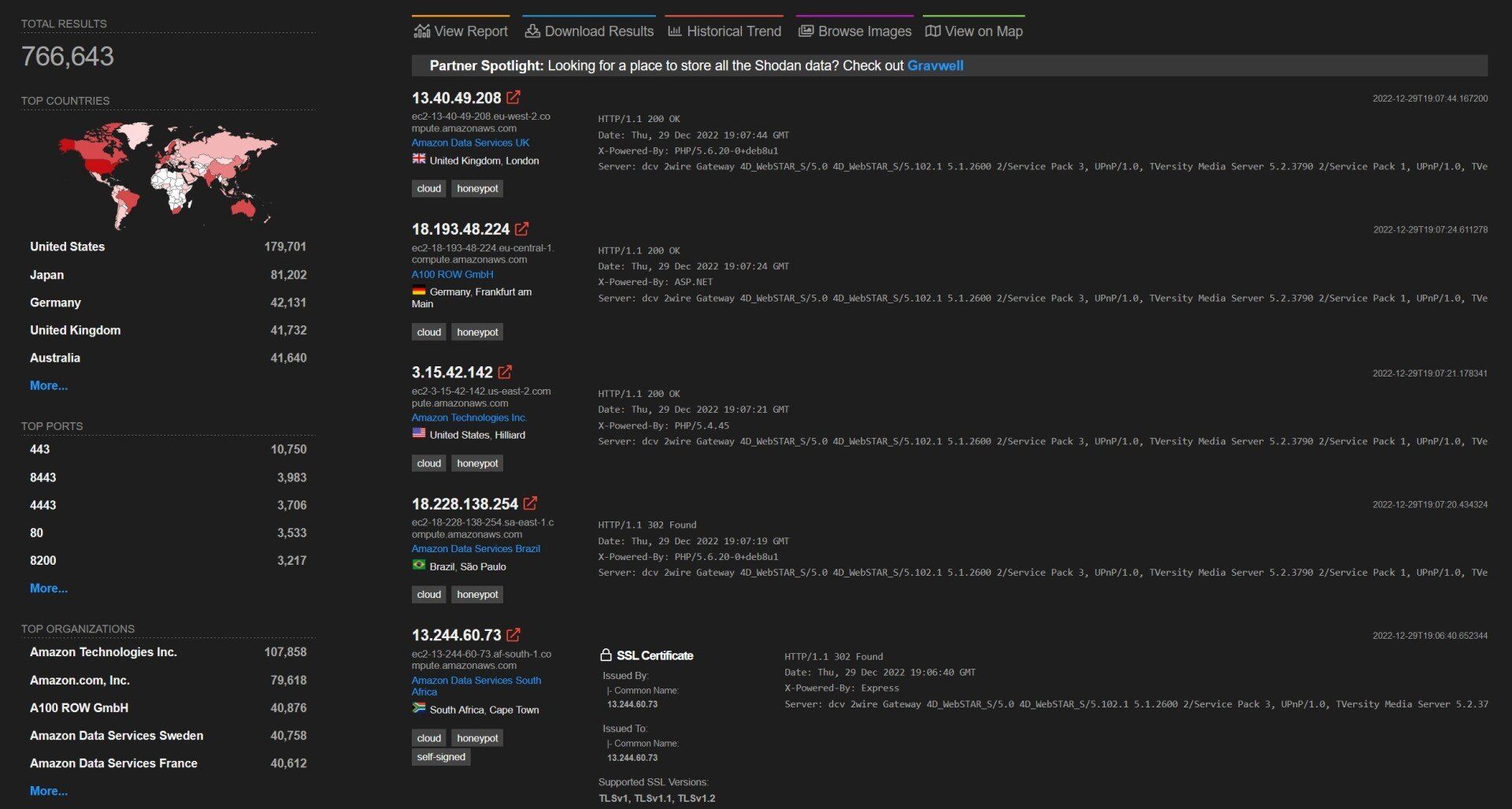

Sin embargo la cantidad de equipos Citrix publicados en Shodan y otras plataformas que están publicados hacia internet, sin duda que generan preocupación.

Detalle de la vulnerabilidad:

CVE-2022-27518 es una vulnerabilidad de tipo RCE (ejecución remota de código) que impacta en Citrix ADC y Citrix Gateway cuando están configurados como SAML o SAML identity provider (IdP). Lo que significa que es vulnerable si tiene integración de autentificación de tipo SSO, lo cual es muy común en este tipo de implementaciones debido a Microsoft Active Directory u otras implementaciones de autentificación soportadas.

Que debo hacer?

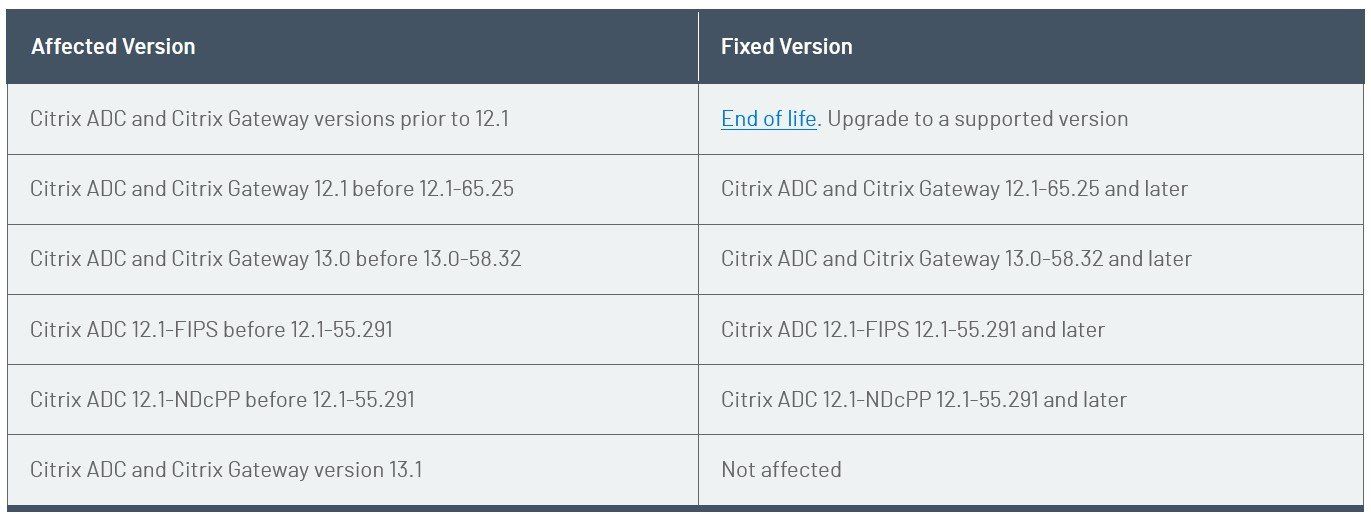

Actualizar de inmediato o en caso de no poder actualizar, despublicar de internet la plataforma Citrix. Aqui les entregamos una lista de las versiones vulnerables, los parches que aplican según version.

Referencias:

- https://techcrunch.com/2022/12/14/nsa-says-chinese-hackers-are-exploiting-a-zero-day-bug-in-popular-networking-gear/

- https://www.citrix.com/blogs/2022/12/13/critical-security-update-now-available-for-citrix-adc-citrix-gateway/New Paragraph

- https://www.tenable.com/blog/cve-2022-27518-unauthenticated-rce-in-citrix-adc-and-gatewayNew Paragraph