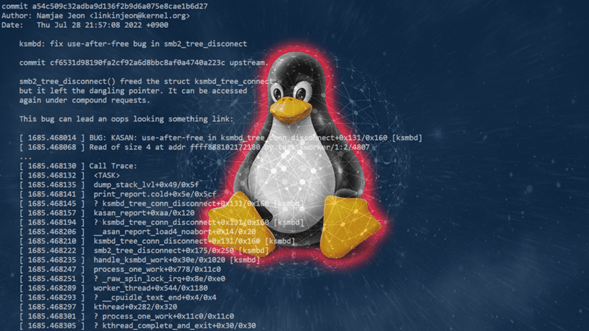

Vulnerabilidad crítica (RCE sin autenticar) en kernel de Linux

Una vulnerabilidad crítica del kernel de Linux (puntuación CVSS de 10) expone los servidores SMB con ksmbd habilitado.

Contexto y vulnerabilidad

KSMBD es un servidor del kernel de Linux que implementa el protocolo SMB3 en el espacio del kernel para compartir archivos a través de la red. Un atacante remoto no autenticado puede ejecutar código arbitrario en instalaciones vulnerables del kernel de Linux.

El error reside en el procesamiento de los comandos SMB2_TREE_DISCONNECT.

“Esta vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en instalaciones afectadas de Linux Kernel. No se requiere autenticación para explotar esta vulnerabilidad, pero solo los sistemas con ksmbd habilitado son vulnerables”.

“La falla específica existe en el procesamiento de los comandos SMB2_TREE_DISCONNECT. El problema se debe a la falta de validación de la existencia de un objeto antes de realizar operaciones en el objeto. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del kernel”.

Aviso publicado por ZDI

La vulnerabilidad fue descubierta el 26 de julio de 2022 por los investigadores Arnaud Gatignol, Quentin Minster, Florent Saudel y Guillaume Teissier. Sin embargo, no ha sido publicada hasta el 22 de diciembre de 2022.

“Si su servidor SMB usa Samba, está seguro. Si usa ksmbd, un atacante con acceso de lectura podría filtrar la memoria de su servidor (similar a Heartbleed). ksmbd es nuevo; la mayoría de los usuarios todavía usan Samba y no se ven afectados”.

Anotación de Shir Tamari, jefe de investigación de la empresa de seguridad en la nube Wiz.

Solución y más información

Para aquellos que usan ksmbd, existe una solución diferente a cambiar a Samba: actualizar a la versión 5.15.61 del kernel de Linux, lanzada en agosto, o una versión más reciente.

Esa actualización del kernel también solucionó un par de otros problemas en ksmbd: una lectura fuera de los límites para SMB2_TREE_CONNECT, que según la nota del parche podría permitir que las solicitudes no válidas no validen los mensajes, y una pérdida de memoria en smb2_handle_negotiate que hace que la memoria no sea correctamente liberada.

Referencias: